Utopolis – Aufbruch der Tiere

In einer Ära, in der die Digitalisierung dominiert, wagte sich die Stiftung auf unerforschtes Terrain. Mit „Utopolis – Aufbruch der Tiere“ schlug sie eine Brücke zwischen der Welt der Videospiele und der politischen Bildung. Spieler schlüpfen in die Rollen von Tieren wie dem Wolf oder dem Eichhörnchen. Gemeinsam streben sie danach, das bedrohliche „Rote Leuchten“ in Utopolis zu überwinden.

Während ihrer Reise lernen die Spieler die Bedeutung von Demokratie und Kompromiss. Sie erfahren, wie wichtig es ist, eine eigene Meinung zu haben und andere von ihren Ansichten zu überzeugen. Das Spiel zeigt, dass politische Bildung nicht trocken und langweilig sein muss. Stattdessen kann sie spannend, interaktiv und lehrreich sein.

Utopolis – Aufbruch der Tiere: Ein digitales Abenteuer in der Welt der Politik

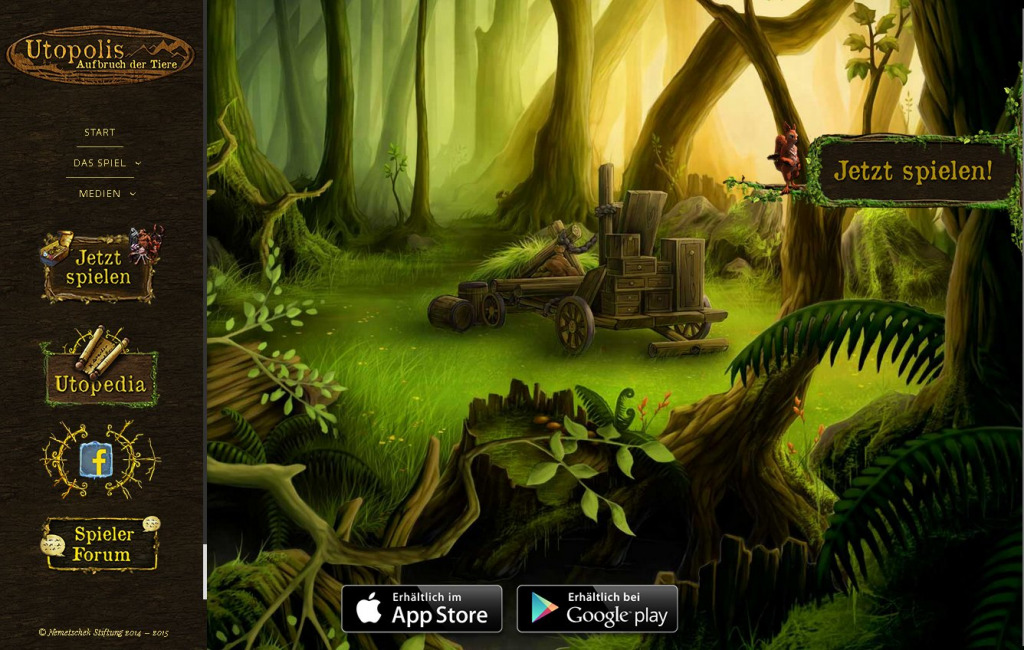

In der farbenfrohen und lebendigen Welt von „Utopolis“ schlüpfen Spieler in die Rollen verschiedener Tiere. Ob als flinkes Eichhörnchen, geschickter Hirschkäfer, mysteriöse Spinne, mächtiger Wolf oder robustes Wildschwein – jedes Tier hat seine einzigartigen Fähigkeiten. In dieser Welt, in der Menschen fehlen, vereinen sich die Tiere, um gegen das bedrohliche „Rote Leuchten“ anzutreten. Doch dieser Kampf kann nur gemeinsam gewonnen werden.

„Utopolis – Aufbruch der Tiere“ ist nicht nur ein Spiel, sondern auch ein Werkzeug zur politischen Bildung. Es zielt darauf ab, das politische Interesse, insbesondere bei Jugendlichen, zu wecken. Spieler entwickeln eine eigene Haltung, handeln Kompromisse aus und lernen, das Gleichgewicht zwischen individuellen und gemeinschaftlichen Interessen zu finden. Silke Zimmermann von der Nemetschek Stiftung betont, wie wichtig es war, den Begriff „Demokratie“ nicht im Titel zu verwenden, um den pädagogischen Aspekt subtil zu halten.

Gemeinsam gegen das Rote Leuchten

Das „Rote Leuchten“ stellt eine ständige Bedrohung für die Tiere dar, die sie dazu zwingt, sich auf den Weg nach „Utopolis“ zu machen. Auf dieser gefährlichen Reise müssen sie verschiedene Herausforderungen meistern. Spieler können in Gruppen von 15 oder 25 antreten und müssen verschiedene Levels absolvieren, in denen sie gemeinsame Aufgaben erfüllen. Ob es darum geht, einen Planwagen zu bauen, Nahrung zu sammeln oder Werkzeuge herzustellen, Teamarbeit ist wie in Stadtgame, der Schlüssel zum Erfolg.

Demokratie in Aktion

Die Tiere müssen Entscheidungen treffen, um zu überleben. Wer sammelt Nahrung? Wer stellt Werkzeuge her? Soll es Anführer geben? Diese Fragen erfordern demokratische Abstimmungen. Spieler können Gesetzesentwürfe formulieren und zur Abstimmung stellen. Hier lernen sie, wie wichtig es ist, eine klare Haltung zu haben und andere zu überzeugen.

Echte Demokratie erleben

Das Spiel spiegelt echte demokratische Prozesse wider. Spieler müssen Kompromisse finden und andere überzeugen. Kommunikation ist entscheidend, und ein harmonisches Zusammenleben kann nur durch Interaktion mit anderen erreicht werden. Dr. Ralf Nemetschek betont die Bedeutung von Transparenz und wie sie sowohl Vorteile als auch Nachteile haben kann.

Anerkennung und Auszeichnungen

„Utopolis“ wurde mehrfach ausgezeichnet, darunter mit dem Deutschen Computerspielpreis 2015. Die Jury lobte den lebensnahen Ansatz des Spiels und seine Fähigkeit, politische und ethische Themen aufzugreifen. Das Spiel war bis Anfang 2017 kostenlos verfügbar und zielte darauf ab, politische Bildung durch digitale Medien zu fördern.

Digitale Bildung für die Jugend

Das Spiel hat schnell eine treue Fangemeinde gewonnen. Es wurde speziell für die politische Bildung von Jugendlichen entwickelt. Lehrer wurden mit Materialien und Tutorials versorgt, um das Spiel im Unterricht zu integrieren. Silke Zimmermann betont, wie digitale Medien Schüler erreichen und begeistern können.

Das Ziel von Utopolis

Das Hauptziel von „Utopolis“ ist es, politische Bildung durch ein digitales Medium zu fördern. Es ermöglicht Jugendlichen, politische Prozesse durch eigene Erfahrungen zu verstehen. Ralf Nemetschek glaubt, dass junge Menschen ein tiefes Verständnis für gesellschaftliche Zusammenhänge haben. Das Spiel zeigt, dass Teamarbeit und Kompromisse entscheidend sind, um Ziele zu erreichen, genau wie in der echten Politik.

Fazit zu „Utopolis – Aufbruch der Tiere“

„Utopolis – Aufbruch der Tiere“ ist nicht nur ein Spiel, sondern ein Erlebnis. Es verbindet die fesselnde Welt der Videospiele mit der Komplexität politischer Bildung. Spieler tauchen in eine Welt ein, in der Zusammenarbeit, Kommunikation und demokratische Entscheidungsfindung im Mittelpunkt stehen. Dabei lernen sie, wie wichtig es ist, eine klare Haltung zu haben und andere zu überzeugen. Das Spiel schafft es, Jugendliche in ihrer digitalen Lebenswelt abzuholen und ihnen politische Prozesse näherzubringen. Es zeigt, dass Lernen und Spaß Hand in Hand gehen können. Die zahlreichen Auszeichnungen und das positive Feedback der Spieler bestätigen den Erfolg dieses Ansatzes. Kurz gesagt, „Utopolis“ ist ein Meisterwerk, das die Brücke zwischen Unterhaltung und Bildung schlägt.